WordPress gehackt?

WordPress ist ein beliebtes Ziel von Hackern, wie Studien zeigen. Deutlich häufiger als die Konkurrenz werden Websites mit WordPress gehackt. Besonders betroffen sind Installationen mit unsicheren Logins und veralteten Versionen von WordPress-Core und -Plugins.

Wurde dein WordPress gehackt?

Dann ist schnelles Eingreifen notwendig. Denn der Hackerangriff bedeutet für dich nicht nur einen eventuellen Ausfall von Einnahmen, er kann auch weitreichende Schäden nach sich ziehen. Dein Server könnte für Spamattacken genutzt werden, deine Website auf einer Blacklist landen und bei Suchmaschinen und Browsern mit entsprechenden Sicherheitswarnungen versehen werden, die deinem Ruf nachhaltig schaden und dein Ranking dauerhaft gefährden.

Anzeichen für eine gehackte WordPress Website

- Wenn du dich nicht mehr einloggen kannst und das Passwortzurücksetzen fehlschlägt, könnte das ein Hinweis auf einen Hack sein.

- Browserwarnungen beim Versuch, deine Seite zu besuchen, können anzeigen, dass deine Seite kompromittiert wurde.

- Warnungen in der Search Console liefern dir Hinweise darüber, dass mit deiner Seite etwas nicht stimmt.

- Unerwartete Weiterleitungen auf fremde Webseiten deuten auf eine Manipulation deiner Webseite hin.

- Visuelle Veränderungen oder neue unerwünschte Inhalte auf deiner Seite, die du nicht hinzugefügt hast.

- Eine plötzliche Verlangsamung deiner Webseite kann auf verborgene Malware-Aktivitäten zurückzuführen sein.

- Das Auffinden von Dateien mit ungewöhnlichen Namen oder kryptischem Code in deinem Webspace.

- Wenn die Suchergebnistitel oder Meta-Beschreibungen deiner Webseite manipuliert erscheinen.

- Alarme von Sicherheitsplugins über Sicherheitsverletzungen oder unerwartete Änderungen.

- Warnung vom Hosting-Provider über ungewöhnliche Aktivitäten auf deinem Konto.

- Eine site:-Abfrage bei Google zeigt Inhalte, die definitiv nicht zu deiner Webseite gehören.

- Ungewöhnliche Server-Auslastung, die auf einen einschleusenden Hintergrundprozess hindeuten könnte.

- Anomalien in den HTTP-Protokollen könnten auf unautorisierte Zugriffsversuche hinweisen.

- Vorhandensein von Backdoor-Skripten, die Angreifern erneuten Zugriff ermöglichen könnten.

WordPress-Soforthilfe bekommst du hier: gehackt[at]pressengers.de

Wie vorgehen wenn WordPress gehackt wurde?

Zunächst solltest du ein Backup all deiner Daten auf deinem Webserver sowie deiner Datenbank anlegen. Als nächstes solltest du die Gefahr entfernen. Am besten stellst du deine Website zunächst offline und kümmerst dich dann in Ruhe um die Suche nach Schadcodes und befallenen Dateien.

Hol dir Hilfe von den Experten bei Pressengers

Du fühlst dich völlig hilflos und weißt nicht, was du bei einem WordPress Hackerangriff genau zu tun hast? Dann solltest du dich jetzt nicht lange mit Details aufhalten, die dich nur noch mehr verwirren. Lass dir von unseren WordPress Fachleuten helfen, die diese Art von Problemen regelmäßig beseitigen und darin Routine haben.

Jetzt schnelle WordPress Soforthilfe erhalten

Kontaktiere uns per E-Mail unter: gehackt[at]pressengers.de

Schicke uns am besten eine kurze Beschreibung deines Problems, den URL zu deiner Website sowie WordPress- und FTP-Zugangsdaten, damit wir uns dein Problem näher ansehen können.

Was kostet die WordPress Soforthilfe?

Das hängt vom Aufwand ab. Wir werden dir nach kurzer Analyse deines Problems einen Preisrahmen nennen. Der Service beginnt ab 71,50 € zzgl. MwSt. Viele Probleme lassen sich für diesen Preis bereits beheben.

Warum wird WordPress häufig gehackt?

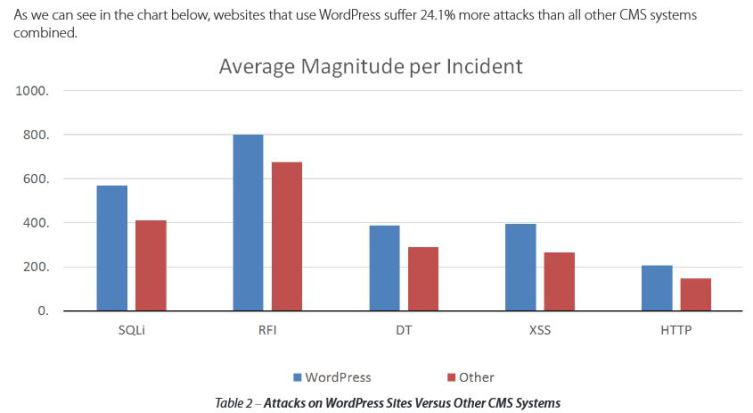

Im Vergleich zu anderen Content Management Systemen wird WordPress um 24,1 Prozent häufiger gehackt als die Konkurrenz, wie untenstehende Statistik zeigt. Dabei sind es häufig die unsicheren Passwörter, die Hacker den Zugriff auf die Website ermöglichen um so beispielsweise Schadcode einzuschleusen.

Das liegt nicht daran, dass WordPress schlechter gegen solche Hackerangriffe abgeschirmt ist, sondern an der Beliebtheit des CMS. Hacker suchen sich populäre Systeme, deren Sicherheitslücken sich leicht ausfindig machen lassen.

Häufig werden WordPress-Logins gehackt

Viele der Hackerangriffe richten sich gegen WordPress Logins. Standardmäßig lautet der Benutzername des Administratorenkontos „admin“. Auch ist es nicht schwer, über die Sitemap und Autoren-Archive die angelegten WordPress Benutzer herauszufinden. Da sich viele Leute wenig um ihre Passwortsicherheit kümmern, sind die gängigsten Kombinationen schnell durch automatisierte Angriffe gefunden. Hierfür muss man kein guter Hacker sein.

Plugins bieten viele unbemerkte WordPress Sicherheitslücken

Allein durch kostenlose WordPress Plugins lassen sich unzählige Exploits mit geringem Aufwand ausnutzen. Denn längst nicht jeder Seitenbetreiber achtet auf die Aktualität seiner eingesetzten Software. WordPress Plugins sind dabei nicht selten von Hobbyprogrammierern entwickelt worden. Aber auch Agenturen mit Spezialisierung auf Plugin-Entwicklung unterlaufen Fehler. Bei weit verbreiteten Erweiterungen stellt das eine große Angriffsfläche für ein solch beliebtes CMS wie WordPress dar. Deshalb raten wir bei Pressengers vom übermäßigen und blinden Einsatz von Plugins ab. Nur das Nötigste sollte eingesetzt werden.

Auch Themes können Schadcode enthalten

Nicht nur Plugins werden gerne von Angreifern als Website Hintertür zum Einschleusen von Malware genutzt. Auch unsauber programmierte WordPress Themes bieten Angriffsfläche. Sie sollten bei einem Befall der WordPress-Seite genauestens unter die Lupe genommen und einer intensiven Bereinigung unterzogen werden.

Die häufigsten Gründe warum WordPress gehackt wird

Hat sich der Hacker erstmal Zugriff zum WP-Admin verschafft, können viele Szenarien eintreten. Das können simples Datenklau, z.B. aus einem WooCommerce Shop mit sensiblen Kundendaten, die heimliche Platzierung oder Entfernung von Inhalten oder das komplette Zerstören einer Website sein. Häufig werden Webserver auch einfach als Teil eines Botnets eingesetzt und zu diesem Zweck gekapert. Der Seitenbetreiber merkt davon meistens erst sehr spät etwas, beispielsweise wenn die Website von Google als unsicher in den Suchmaschinen oder im Chrome Browser markiert wurde. Dann sind Meldungen wie „Diese Website wurde möglicherweise gehackt“ oder „Diese Website kann Ihren Computer beschädigen“ der absolute Worst-Case, denn das schadet dem Ruf und dem Ranking (SEO) langfristig.

Fazit: Lieber das CMS wechseln?

Jedes System ist nur so sicher, wie sein schwächstes Glied. Sicherheitslücken gibt es auch bei weniger verbreiteten Systemen. Hier mögen es zwar weniger sein, dafür ist die dahinterstehende Community auch entsprechend kleiner und so kann es länger dauern, bis Sicherheitslücken aufgedeckt werden.

Eigenentwicklungen sind vor diesen Gefahren nicht sicher: Wer prüft den Code regelmäßig auf Schwachstellen und kümmert sich um das Debugging sowie die Absicherung?

Mit einem guten Sicherheitskonzept, regelmäßigen Backups und Updates sowie sicheren Zugangsdaten fern ab von den Standard-Kombinationen, kann man WordPress getrost nutzen und hat sich bereits vor dem Großteil der Hackerangriffe geschützt.

Schütze dich, damit dein WordPress nicht gehackt wird

Wer klug ist, schützt sich schon bevor das Kind in den Brunnen gefallen ist. Erstelle dir ein durchdachtes Sicherheitskonzept für deine Website. Setze alle Passwörter zurück auf sichere Passphrasen. Erneuere den SALT-Key in deiner wp-config, degradiere nicht benötigte Administratoren-Konten und unterrichte deine Kollegen über die notwendigen Sicherheitsvorkehrungen.

Mit ausgewählten WordPress Plugins kannst du zusätzlich die Sicherheit deines Systems verbessern.